実績紹介

AWS Control Towerを活用した組織レベルのセキュリティ向上

SOMPOホールディングス株式会社様

SOMPOグループでは各グループ会社でAWSの活用が進んでおり、利用しているAWSアカウント数は300を超えています。大規模な利用において大きな課題となるセキュリティについて、AWSのマネージドサービスであるAWS Control Towerを活用してセキュリティガードレールの仕組みを導入し、組織のセキュリティレベル向上に繋がった事例を紹介します。

クラウドCoE立ち上げの経緯

SOMPOグループでは損害保険事業・生命保険事業のほか、企業買収を契機に大幅に伸長した介護・シニア事業、およびデジタル事業と、幅広い事業ポートフォリオを有し、各グループ会社で置かれている事業環境はかなりの相違があります。その中でもクラウド活用はすでに広く行われていましたが、個別に見ると活用レベルには濃淡があり、積極的に導入活用を行っているグループ会社もあれば、「クラウドはよくわからない」「なんとなく危なさそう」という状況認識に留まっているグループ会社も見受けられました。

2021年4月にSOMPOホールディングス内にクラウドCoE(CCoE)という専門組織を立ち上げました。自然体・各グループ会社任せのクラウド導入から一歩進め、クラウドをてことして競争に打ち勝っていくための支援を持株会社主導で行うことになりました。

CCoEは要員支援、ナレッジ支援、ガバナンスという3つの軸で活動しています。

- 要員支援:Exit Criteria(支援完了基準)を設けたうえでクラウド専門人材の有期出向を行い、グループ会社が自律的にクラウドを活用できるようプロジェクト推進支援および人材育成支援を実施

- ナレッジ支援:メールマガジン、事例発表会、情報共有サイトやサポートチャットなど幅広くグループ内で情報連携を実施

- ガバナンス:クラウド利用ガイドラインの整備とセキュリティガードレール機能の実装。ベースラインを定め、各グループ会社で特に意識しなくても一定の機密性が確保されたAWS環境を利用できる

NRIネットコムは、AWSにおけるセキュリティの知見と、セキュリティ機能の実装経験を活かし、ガバナンスの部分を中心に支援を実施しました。

SOMPOグループにおけるAWS利用の課題

AWSアカウントの管理は、各グループ会社の管理者が独自にしている状況でした。複数のAWSアカウントを一元管理するAWS Organizationsを導入し、SOMPOホールディングスで管理していたものの、利用している管理機能は請求の取りまとめのみで、AWS Organizationsの機能を充分活用できていませんでした。

クラウドの運用状況も各グループ会社まちまちで、規模の小さな会社は委託先に任せているなど、体制が整っていないこともありました。その結果、AWSの基本的なセキュリティ設定ができていないアカウントもあり、セキュリティインシデントが発生している状況でした。

NRIネットコム支援による共通セキュリティ機能の導入

顕在化してきた課題に対処するため、各アカウントのセキュリティ水準を一定レベル以上にひき上げ、クラウドをより安全に使えるようにする目的でAWS共通セキュリティ機能を整備することになりました。AWSアカウントのリスクのある設定を予防、発見し、監査ログなど基本的な設定を自動的に設定するという機能になります。

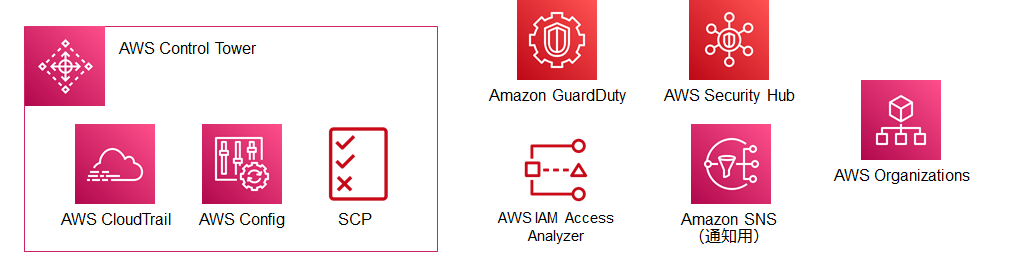

NRIネットコムではAWSのセキュリティに関する知見や、マルチアカウントの管理の経験が豊富にあったため、それらを活かして共通セキュリティ機能を設計、構築しました。使用するAWSサービスや機能の選定は、各グループ会社が受容可能な費用負担(低コスト)となること、AWSに管理を任せられるマネージドサービスであること、組織全体で設定しやすいAWSアカウント部分を対象するセキュリティサービスといった観点から選びました。

検討途中だった2021年4月に、AWS Control Towerの東京リージョンのリリースがちょうどあり、アカウント管理とガバナンスに活用できると判断したため共通セキュリティ機能のメインとして活用することにしました。そのほかにもAWS Organizationsの組織レベルで活用可能なセキュリティ・ガバナンスのサービスを選定して共通セキュリティ機能に組み込んでいます。

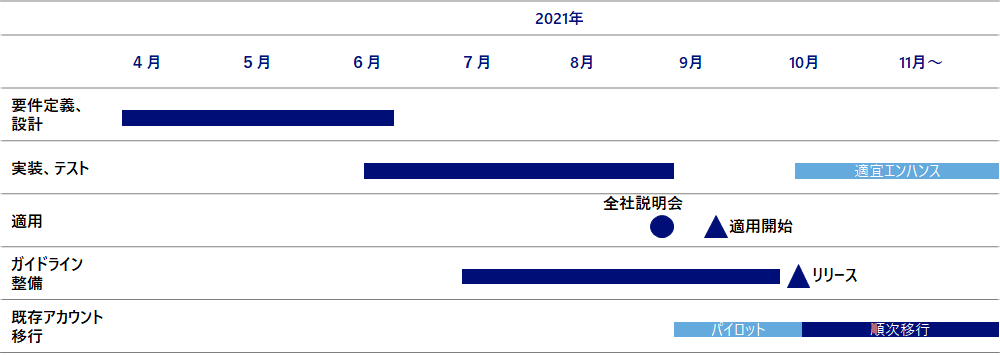

導入スケジュールは以下のとおりで、Control Towerの検証を始めてから半年程度で本番展開を行いました。

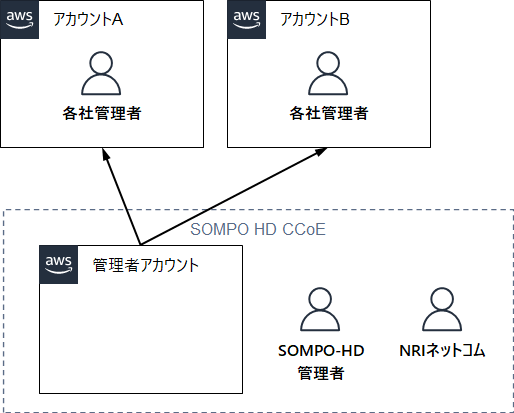

共通セキュリティ機能の運用体制は以下のとおりです。基本的には各グループ会社管理者がAWSアカウントの管理を行い、ルールに非準拠な設定が発生した場合や、セキュリティインシデントが発生した場合の対応も行います。NRIネットコムは主に共通セキュリティ機能の構築など、技術的な観点で支援を実施しました。

共通セキュリティ機能アーキテクチャ詳細

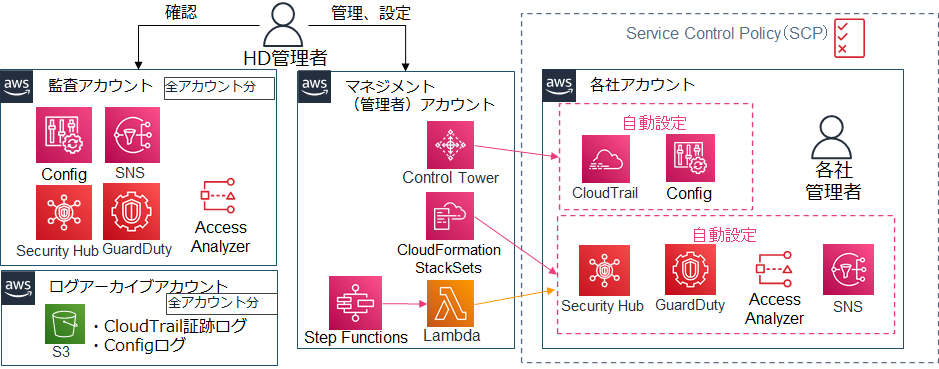

選定したAWSサービスがAWSアカウント内で自動的に有効化されることで、操作履歴が保存され、不正な操作が拒否または検知される状態となります。各設定内容やアーキテクチャの詳細を紹介します。

自動有効化の設定方法

それぞれのAWSサービスは、以下のとおりAWSの機能を使用して自動設定するようにしています。

- AWS CloudTrail、AWS Config ⇒ AWS Control Towerにより自動設定

- Amazon GuardDuty、AWS Security Hub、IAM Access Analyzer、SNSトピック ⇒ CloudFormation StackSetsまたはStep Functions経由のLambda実行により自動設定

Step Functionsのステートマシン起動方法は、Control TowerのAWSアカウント作成イベントであるCreateManagedAccountをAmazon EventBridgeのイベントソースとして、これをトリガーにStep Functionsを起動する仕組みを採用しました。

CloudFormation StackSetsはAWSアカウントが対象の組織単位(OU)に所属すると実行されます。この仕組みにより、Control TowerからAWSアカウント作成作業を実施するだけで、セキュリティ設定が自動設定されるようになりました。

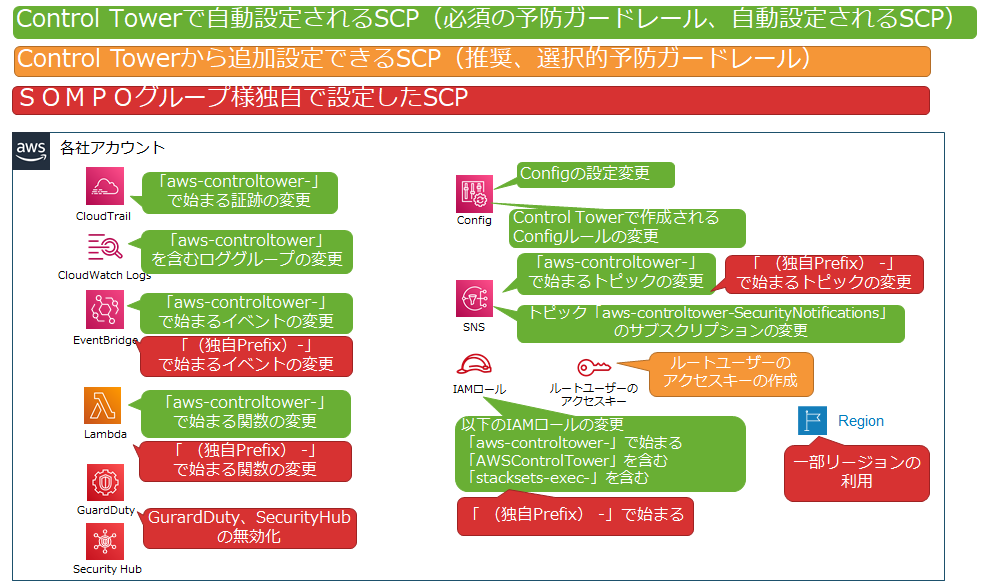

SCPによる予防的ガードレールの設定

AWSではサービスコントロールポリシー (SCP)を使用して、指定した操作を拒否する予防的ガードレールを設定できます。拒否した設定は一律操作不可能となるため、既存の利用者やAWS上で構築しているサービスへ影響が出ないよう以下の方針で設定しました。

- Control Towerや共通セキュリティ機能の設定内容を変更させない

- ルートユーザーのアクセスキーを使用させない

- 使用していない、使用予定のないリージョンは使用させない

Control Towerで設定される必須のガードレールに加え、リスクの高いかつ使用頻度の少ないルートユーザーのアクセスキー作成をControl Tower経由で設定し、さらに独自のSCPとして以下図の赤枠部分を設定しました。

リージョン制限については、Control Towerがサポートしており、利用実績のあるリージョンを利用対象とし、それ以外のリージョンは使用できないように設定しました。大阪リージョンは導入時点でControl Towerのサポート外ですが、DR対応として利用が進んでいたため例外的に利用を許可しています。

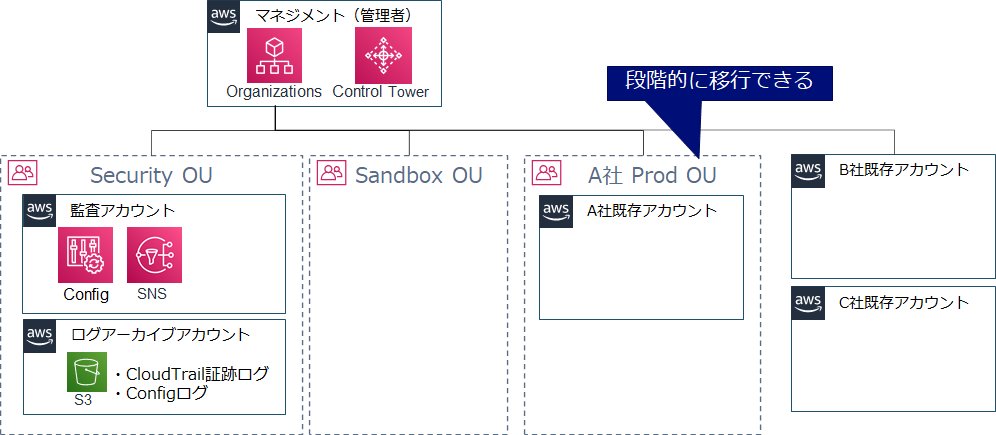

既存環境へのControl Tower導入

SOMPOグループ内では共通セキュリティ機能の導入前から200以上ものAWSアカウントの利用があり、その環境へControl Towerを導入する必要がありました。Control Towerの初期設定時に、監査アカウント、ログアーカイブアカウントの2アカウントの新規作成や組織単位(OU)の作成が行われますが、既存のAWSアカウントへ影響はありません。SOMPOグループ独自で作成した共通セキュリティ機能は、Control Tower経由で作成したOUに所属した時点であり、Control Towerのガードレール設定が有効となるため、既存のアカウントを徐々に移行することができます。OUに所属したタイミングで設定されるよう実装を行いました。

ガイドラインの作成

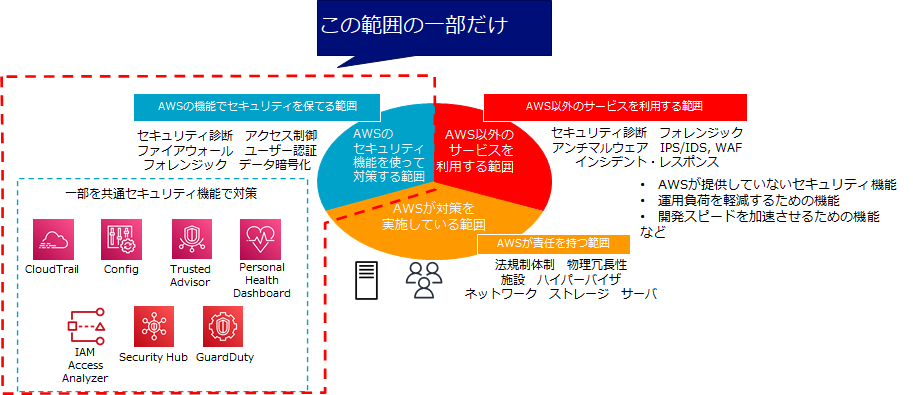

共通セキュリティ機能の導入により、AWSアカウント内の基本的なセキュリティ機能が自動設定されるようになりました。しかし、まだ課題は残っています。共通セキュリティ機能の対象範囲は以下図のとおり一部であるため、他の範囲は利用者側で対応する必要があります。

また、共通セキュリティ機能の使い方についても、たとえばGuardDutyの通知があったら何をすれば良いかなど、初心者には対応が難しい部分もあります。そのため、「共通セキュリティ機能が対象としない範囲の実装方針」と「共通セキュリティ機能の運用方法」についてガイドラインを作成し、各グループ会社利用者に配布を行いました。共通セキュリティ機能から通知があった場合、各グループ会社管理者はガイドラインを参考にリスク設定の是正対応を行っています。NRIネットコムではAWSを使用したシステム構築を多く行っているため、利用者が構築時に参考となるよう、多くの知見をガイドラインに取り込みました。

導入の効果と今後に向けて

共通セキュリティ機能によって、AWSアカウントのセキュリティ設定を追加の負荷なく設定できるようになりました。リスクのある設定は発見的ガードレールによってすぐに気付けるようになり、潜在的なリスクを減らすことができています。また、セキュリティ設定状況を全体で見える化したことによって、各グループ会社がどう困っているのかもわかるようになり、CCoEの支援も受けやすくなりました。基本的に是正対応は各グループ会社で実施しますが、緊急時は有識者であるCCoEメンバーが対応するなど状況に応じた柔軟な支援もできるようになっています。現在共通セキュリティ機能を導入しているAWSアカウントは300を超えており、現在も増えている状況です。作成したガイドラインについても、AWSのアップデート状況や各グループ会社の使用状況を見て日々アップデートを行っています。

今後の活動としては、機能の導入や指摘と是正だけではセキュリティ水準は上がらないため、各グループ会社管理者の教育・育成もセットで行いながら知識、水準の底上げを行っていきます。

また、共通セキュリティ機能としては、発見的ガードレールに自動修復設定を追加、Control Tower新機能への対応、Amazon InspectorといったOSレイヤー以上の対応など、機能強化を随時行っていく予定です。

NRIネットコムはAWSのスペシャリストとして、AWS側のアップデートなど最新動向をキャッチアップしつつ、SOMPOグループのみなさまが安全にクラウドを活用できるよう今後も支援していきます。